La Commission européenne est en train de changer son fusil d’épaule au sujet des concentrations d’opérateurs télécoms au niveau des marchés nationaux des Vingt-sept. Elle prépare les esprits à une nouvelle doctrine du « 4-to-3 », alors qu’en France la vente de SFR pourrait aller dans ce sens.

Par Marta Lahuerta Escolano, avocate associée, et Mathilde Dubois, collaboratrice, Jones Day*

Le passage de quatre à trois opérateurs de télécommunications sur un marché national occupe, depuis plus d’une décennie, le cœur des débats européens en matière de politique de la concurrence et de régulation sectorielle. Longtemps réticente à autoriser des opérations de concentration aboutissant à une telle réduction du nombre d’acteurs, la Commission européenne a, par le passé, systématiquement opposé une forte résistance à ces fusions, invoquant le risque d’une diminution de la concurrence, d’une hausse des prix pour les consommateurs et d’un ralentissement de l’innovation.

Le passage de quatre à trois opérateurs de télécommunications sur un marché national occupe, depuis plus d’une décennie, le cœur des débats européens en matière de politique de la concurrence et de régulation sectorielle. Longtemps réticente à autoriser des opérations de concentration aboutissant à une telle réduction du nombre d’acteurs, la Commission européenne a, par le passé, systématiquement opposé une forte résistance à ces fusions, invoquant le risque d’une diminution de la concurrence, d’une hausse des prix pour les consommateurs et d’un ralentissement de l’innovation.

De l’ouverture à la fermeté nationale

Cependant, un infléchissement notable de la position de la Commission européenne semble se dessiner récemment. Face à l’évolution rapide du secteur, à la nécessité d’investissements massifs dans les infrastructures numériques (notamment la 5G et la fibre optique) et à la pression croissante de la concurrence mondiale (avec les Etats Unis et la Chine), la Commission européenne amorce un changement doctrinal significatif.

Depuis l’entrée en vigueur du règlement européen de 2004 sur le contrôle des concertations (1), elle évalue les fusions au regard de leur compatibilité avec le marché intérieur, notamment à l’aune de l’entrave significative à la concurrence effective. Dans le secteur des télécommunications, cette grille d’analyse l’a conduit à adopter une vigilance particulière à l’égard des opérations dites « in-market », c’est-à-dire les concentrations entre concurrents directs opérant sur un même marché national. La Commission européenne redoute que (suite)

« L’Arcom tient à rappeler sa détermination, partagée par les institutions européennes, à protéger les mineurs en ligne », a fait de nouveau savoir le régulateur français de l’audiovisuel le 3 juin, alors qu’un arrêté prévoit que l’Autorité de régulation de la communication audiovisuelle et numérique (Arcom) peut – à partir du 7 juin 2025 – mette en demeure un éditeur pour que son service en ligne « pour adulte », ou sa plateforme de partage de vidéos aux contenus pornographiques, ne soit pas accessibles aux mineurs.

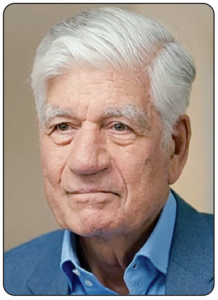

« L’Arcom tient à rappeler sa détermination, partagée par les institutions européennes, à protéger les mineurs en ligne », a fait de nouveau savoir le régulateur français de l’audiovisuel le 3 juin, alors qu’un arrêté prévoit que l’Autorité de régulation de la communication audiovisuelle et numérique (Arcom) peut – à partir du 7 juin 2025 – mette en demeure un éditeur pour que son service en ligne « pour adulte », ou sa plateforme de partage de vidéos aux contenus pornographiques, ne soit pas accessibles aux mineurs. Le président d’honneur du groupe publicitaire Publicis, Maurice Lévy (photo), est depuis dix mois maintenant PDG de Solocal (ex-PagesJaunes) et actionnaire majoritaire via sa holding luxembourgeoise Ycor Management (

Le président d’honneur du groupe publicitaire Publicis, Maurice Lévy (photo), est depuis dix mois maintenant PDG de Solocal (ex-PagesJaunes) et actionnaire majoritaire via sa holding luxembourgeoise Ycor Management (

Ils s’appellent Amazon Data Services (AWS), Equinix, OVHcloud, Data4, Telehouse, Digital Realty, Atos, Scaleway, ou encore Microsoft Azure. Ce sont les opérateurs de centres de données, dont le marché français – à l’instar de ce qui se passe dans le monde – explose pour répondre à la forte demande de l’intelligence artificielle et des services de cloud. « On entend par centres de données les installations accueillant des équipements de stockage de données numériques », définit officiellement le code des postes et des communications électroniques (CPCE). Et « on entend par opérateur de centre de données toute personne assurant la mise à la disposition des tiers d’infrastructures et d’équipements hébergés dans des centres de données » (

Ils s’appellent Amazon Data Services (AWS), Equinix, OVHcloud, Data4, Telehouse, Digital Realty, Atos, Scaleway, ou encore Microsoft Azure. Ce sont les opérateurs de centres de données, dont le marché français – à l’instar de ce qui se passe dans le monde – explose pour répondre à la forte demande de l’intelligence artificielle et des services de cloud. « On entend par centres de données les installations accueillant des équipements de stockage de données numériques », définit officiellement le code des postes et des communications électroniques (CPCE). Et « on entend par opérateur de centre de données toute personne assurant la mise à la disposition des tiers d’infrastructures et d’équipements hébergés dans des centres de données » (