Le 13 juin 2022, la Commission nationale de l’informatique et des libertés (Cnil) a annoncé avoir confié à son laboratoire Linc une étude sur les données de géolocalisation collectées par des applications mobiles, la revente de données et les data brokers. Elle vérifiera la conformité avec le RGPD.

« Si cette étude n’est pas liée à une procédure de contrôle ou de sanction, elle s’inscrit néanmoins dans l’une des thématiques prioritaires de contrôles puisqu’en 2022 la Cnil vérifiera la conformité au RGPD des professionnels du secteur [en l’occurrence de la prospection commercial, dont la publicité en ligne, ndlr], en particulier de ceux qui procèdent à la revente de données, y compris, des nombreux intermédiaires de cet écosystème (aussi appelés data brokers) », précise le gendarme français des données et des fichiers informatiques.

« Si cette étude n’est pas liée à une procédure de contrôle ou de sanction, elle s’inscrit néanmoins dans l’une des thématiques prioritaires de contrôles puisqu’en 2022 la Cnil vérifiera la conformité au RGPD des professionnels du secteur [en l’occurrence de la prospection commercial, dont la publicité en ligne, ndlr], en particulier de ceux qui procèdent à la revente de données, y compris, des nombreux intermédiaires de cet écosystème (aussi appelés data brokers) », précise le gendarme français des données et des fichiers informatiques.

Données anonymisées ou authentiques

Cela fait partie de ses priorités pour l’année en cours, dans le cadre sa mission de contrôle du respect du règlement général sur la protection des données (RGPD), lequel fut adopté en 2016 par le Parlement européen (1) et en vigueur depuis mai 2018 dans les Vingt-sept. Cette enquête est confiée au Laboratoire d’innovation numérique (Linc), dirigé depuis plus d’un an par Vincent Toubiana (photo). Cette mission s’achèvera dans quinze mois – en septembre 2023 – et « ce projet donnera lieu à plusieurs publications sur le site web du Linc » (2). Si la Cnil n’envisage pas – pour l’instant ? – d’actions répressives à l’encontre des exploitants de données, anonymisées et/ou personnelles, qui enfreindraient le RGPD et la protection de la vie privée des internautes, elle prévoit de « sensibiliser le public et les professionnels sur les enjeux liés à la collecte de données de géolocalisation par les applications mobiles ».

Pour étudier les pratiques aux finalités publicitaires et marketing, le Linc est en train d’analyser « un échantillon de données correspondant à la France » que la Cnil s’est procuré auprès d’un data broker de la place en se faisant passer pour un client potentiel lambda. Elle a pu ainsi obtenir du courtier de données « un jeu de données de géolocalisation » concernant des personnes. La Cnil précise que le jeu de données concerné est un fichier comportant des données de géolocalisation horodatées avec des points de localisation associés à près de 5 millions d’identifiants publicitaires de smartphones (Android et iOS) sur une période d’environ une semaine en 2021. « Les données transmises, précise le régulateur des données personnelles, sont présentées comme anonymisées par le revendeur de données. Après une rapide analyse, la Cnil considère qu’au moins une partie de ces données est authentique. Elle vérifiera si, sur la base de ce jeu de données, elle est en capacité de réidentifier les personnes et, dans l’affirmative, elle informera individuellement celles-ci ».

Dans l’éventualité où des personnes seraient réidentifiées, assure donc l’autorité indépendante de la place de Fontenoy, le traitement de leurs données sera suspendu jusqu’à ce qu’elles soient individuellement informées. « Si vous souhaitez plus d’informations sur ce traitement ou si vous souhaitez exercer vos droits, vous pouvez contacter ip@cnil.fr ou adresser un courrier à la Cnil à l’attention du service Linc », indique-t-elle. Des mesures particulières ont même été prises pour assurer la confidentialité de ces données auxquelles ne pourront accéder que l’équipe du Linc. Dans le jeu de données fourni, apparaissent des identifiants publicitaires. Ce que l’on appelle « identifiant publicitaire » consiste en une chaîne de caractères associée à un unique smartphone et permettant à des annonceurs de le reconnaître pour lui adresser de la publicité. « Comme son nom l’indique, cette donnée est identifiante : il s’agit donc d’une donnée personnelle. Un acteur disposant de deux sources de données présentant le même identifiant publicitaire est en mesure de relier les informations et de construire un profil plus complet de la personne à laquelle l’identifiant est associé », souligne la Cnil.

Deux missions : information et veille techno

Un courtier de données est à même de pouvoir relier les données d’utilisations collectées à partir de différentes applications installées sur un même smartphone. « Plus cet identifiant est stable dans le temps, fait remarquer l’autorité, plus il permet d’accumuler des informations sur les habitudes des propriétaires de smartphones. Il est donc conseillé de renouveler régulièrement cet identifiant ». Dans l’étude du Linc, l’identifiant publicitaire ne sera utilisé que pour faire le lien entre les points de localisation correspondant à un même smartphone. Un acteur de la publicité, lui, cherchera à faire le lien utiliser la valeur de l’identifiant pour l’associer à d’autres données telles que des données d’utilisation d’applications mobiles. La course à la géolocalisation mobile à des fins de publicités ciblées en temps réel – le RTB (Real Time Bidding) – serait la plus grande atteinte à la vie privée, selon l’ONG irlandaise ICCL (3), qui a publié le 16 mai dernier une étude édifiante (4) : en Europe, l’industrie du RTB expose les données des gens 376 fois par jour en moyenne ; aux Etats-Unis, c’est 747 fois ! L’industrie américaine et européenne du RTB a généré plus de 117 milliards de dollars en 2021.

Des mesures législatives ou réglementaires ?

Cette étude sur les données de géolocalisation collectées par des applications mobiles s’inscrit dans le cadre de deux missions précises de la Cnil prévues par la loi « Informatique et Liberté » : d’une mission d’information telle que définie dans l’article 8.I.1 (« Elle informe toutes les personnes concernées et tous les responsables de traitements de leurs droits et obligations et peut, à cette fin, apporter une information adaptée aux collectivités territoriales, à leurs groupements et aux petites et moyennes entreprises ») ; d’une mission de suivi de l’évolution des technologies de l’information telle que définie dans l’article 8.I.4 (« Elle se tient informée de l’évolution des technologies de l’information et rend publique le cas échéant son appréciation des conséquences qui en résultent pour l’exercice des droits et libertés mentionnés à l’article 1er »).

Dans sa mission de suivi de l’évolution des technologies de l’information, la Cnil peut même proposer au gouvernement des mesures législatives ou réglementaires pour procéder à l’« adaptation de la protection des libertés à l’évolution des procédés et techniques informatiques et numériques ». Reste à savoir s’il faudra adapter les textes en vigueur aux données de géolocalisation collectées par des applications mobiles, à la revente de données et aux pratiques des data brokers. Quoi qu’il en soit, la Cnil est tenue de contrôler la conformité des acteurs du numérique en France au RGPD, et les données de géolocalisation des données mobile – à l’ère du smartphone utilisé comme premier écran – sont particulièrement sensibles à cet égard.

D’autant que la loi « Informatique et Libertés » de 1978 n’a jamais été autant réécrite depuis l’ordonnance « Protection des données personnelles » du 12 décembre 2018 qui a mis en conformité le droit national français (5) avec le RGPD entré en vigueur au niveau européen depuis le 25 mai 2018. Cette transposition a notamment eu un impact sur le 1er article de cette loi française historique sur l’informatique, les fichiers et les libertés, qui en réfère désormais au RGPD européen notamment. Ainsi : « L’informatique doit être au service de chaque citoyen. Son développement doit s’opérer dans le cadre de la coopération internationale. Elle ne doit porter atteinte ni à l’identité humaine, ni aux droits de l’homme, ni à la vie privée, ni aux libertés individuelles ou publiques. Les droits des personnes de décider et de contrôler les usages qui sont faits des données à caractère personnel les concernant et les obligations incombant aux personnes qui traitent ces données s’exercent dans le cadre du [RGPD], de la directive [dite « Police-Justice », ndlr (6)] et de la présente loi [« Informatique et Libertés »] ».

L’on comprend pourquoi la collecte des données de géolocalisation par les éditeurs d’applications mobiles soit mise sous surveillance et fasse l’objet d’une enquête de la part du régulateur des données personnelles. La question de l’anonymisation de ces data géolocalisées et de leur identification en tant que données personnelles est cruciale, voire épineuse pour tout l’écosystème numérique et publicitaire.

Surtout que la directive européenne dite « ePrivacy » – modifiée (7) et transposée à l’article 82 de la loi « Informatique et Libertés » – interdit la collecte de données sans le consentement préalable de l’internaute (du mobinaute) concerné et sans qu’elle ait été rendues anonymes. Or cette directive « ePrivacy » prévoit en son article 5.3 que « les Etats membres garantissent que l’utilisation des réseaux de communications électroniques en vue de stocker des informations ou d’accéder à des informations stockées dans l’équipement terminal d’un abonné ou d’un utilisateur ne soit permise qu’à condition que l’abonné ou l’utilisateur, soit muni, (…) d’une information claire et complète, entre autres sur les finalités du traitement, et que l’abonné ou l’utilisateur ait le droit de refuser un tel traitement par le responsable du traitement des données. (…) ». Cette disposition, transposée dans des termes similaires en droit français dans la loi « Informatique et Libertés », concerne a priori aussi bien les cookies stockés sur tout terminal connecté que l’accès aux données de géolocalisation qui y sont stockées.

Cookies et data géolocalisées, même combat ?

D’ailleurs, comme elle l’a déjà fait pour les cookies déposés par Amazon et Google (8), la Cnil pourrait très bien recourir non pas au RGPD – lequel suppose à « l’autorité chef de file » de coordonner la prise de décision avec les autres autorités concernées par le traitement des données en question – mais à s’appuyer plutôt sur cette directive « ePrivacy ». Dans ce cas, le gendarme français des données personnelles peut se considérer comme territorialement compétente pour contrôler et sanctionner des acteurs – même étrangers – abusant de la géolocalisation de données mobiles via leurs activités en France. @

Charles de Laubier

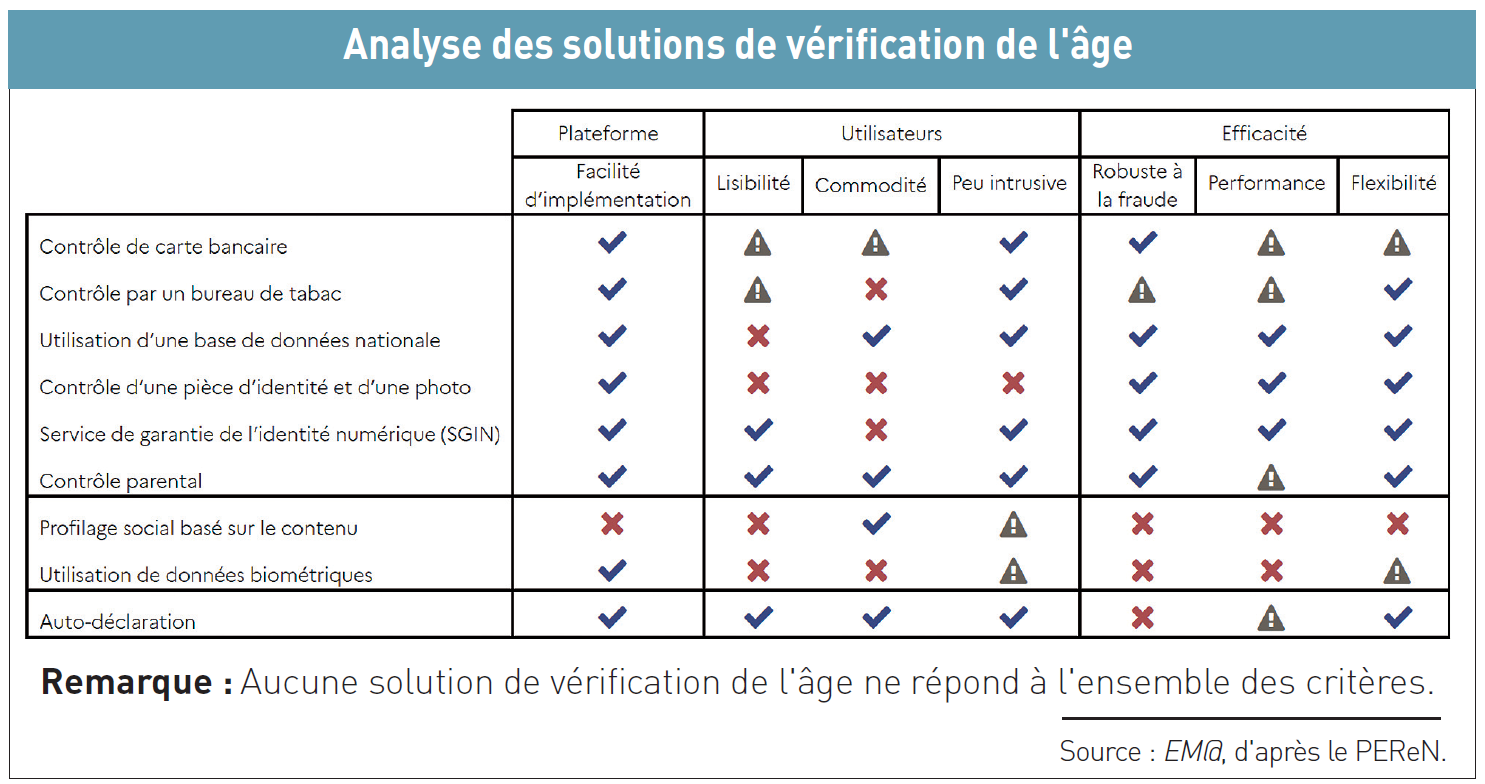

Cela fait un an que la Commission nationale de l’informatique et des libertés (Cnil) a publié – le 9 juin 2021 – huit recommandations pour « renforcer la protection des mineurs en ligne » (

Cela fait un an que la Commission nationale de l’informatique et des libertés (Cnil) a publié – le 9 juin 2021 – huit recommandations pour « renforcer la protection des mineurs en ligne » (

La société américaine Meta Platforms a-t-elle le droit et le pouvoir de retirer Facebook et Instagram du marché européen ? Techniquement, elle pourrait retirer Facebook et Instagram du marché européen, notamment des Vingt-sept Etats membres de l’UE. En effet, une société est libre de déterminer son marché et de proposer ou de retirer librement ses services sur le territoire d’un Etat. Cependant, économiquement parlant, le marché européen est considérable pour la firme de Mark Zuckerberg qui en est le PDG et fondateur.

La société américaine Meta Platforms a-t-elle le droit et le pouvoir de retirer Facebook et Instagram du marché européen ? Techniquement, elle pourrait retirer Facebook et Instagram du marché européen, notamment des Vingt-sept Etats membres de l’UE. En effet, une société est libre de déterminer son marché et de proposer ou de retirer librement ses services sur le territoire d’un Etat. Cependant, économiquement parlant, le marché européen est considérable pour la firme de Mark Zuckerberg qui en est le PDG et fondateur. Il y a près d’un an, le 3 mars 2021, Google avait annoncé qu’il allait abandonner les cookies tiers – utilisés par les annonceurs et publicitaires à des fins de traçage des internautes et de ciblage personnalisé – au profit de « centres d’intérêts » de groupes d’individus, alors appelés « cohortes » ou, dans le jargon des développeurs «FLoC», pour Federated Learning of Cohorts (

Il y a près d’un an, le 3 mars 2021, Google avait annoncé qu’il allait abandonner les cookies tiers – utilisés par les annonceurs et publicitaires à des fins de traçage des internautes et de ciblage personnalisé – au profit de « centres d’intérêts » de groupes d’individus, alors appelés « cohortes » ou, dans le jargon des développeurs «FLoC», pour Federated Learning of Cohorts (