L’association Gaia-X pour un « cloud de confiance » en Europe, a organisé son 3e sommet, qui s’est tenu cette année les 17 et 18 novembre à Paris. Censée contribuer à la « souveraineté numérique » européenne, elle compte parmi ses membres de nombreux américains et chinois.

Annoncé en juin 2020, le projet franco-allemand de « cloud de confiance » Gaia-X a été officiellement lancé sous forme d’association internationale à but non lucratif en janvier 2021. De 22 entreprises et organisations fondatrices au départ, toutes d’origine européenne, Gaia-X compte aujourd’hui plus de 359 membres venus quasiment des quatre coins du monde, comme le montre le répertoire en ligne des entités adhérentes (1). Beaucoup d’entre eux se sont retrouvés les 17 et 18 novembre à Paris en présentiel ou en distanciel à la troisième édition du Gaia-X Summit.

Annoncé en juin 2020, le projet franco-allemand de « cloud de confiance » Gaia-X a été officiellement lancé sous forme d’association internationale à but non lucratif en janvier 2021. De 22 entreprises et organisations fondatrices au départ, toutes d’origine européenne, Gaia-X compte aujourd’hui plus de 359 membres venus quasiment des quatre coins du monde, comme le montre le répertoire en ligne des entités adhérentes (1). Beaucoup d’entre eux se sont retrouvés les 17 et 18 novembre à Paris en présentiel ou en distanciel à la troisième édition du Gaia-X Summit.

14 membres américains et 4 chinois

Si les différents intervenants à ces deux journées étaient tous européens (2), il n’en demeure pas moins que la Gaia-X European Association for Data and Cloud (sa dénomination officielle), de droit belge, basée à Bruxelles et dirigée par Francesco Bonfiglio (photo), joue plus sur le registre du « cloud de confiance » que sur celui de « cloud souverain ».

La composition de ses membres le démontre, au-delà des 22 fondateurs européens (dont Atos, Deutsche Telekom, OBS/Orange, EDF, Docaposte/La Poste, Outscale/Dassault Systèmes, OVH, SAP, Siemens, …). Ainsi, sont aussi membres de Gaia-X des entreprises et des organisations extra européennes qui doivent composer avec les objectifs de cloud de confiance et de souveraineté numérique recherchés en Europe. Ces membres « étrangers » au Vieux Continent, qui sont au nombre de vingt-quatre selon le décompte effectué par Edition Multimédi@ sont étatsuniens (quatorze d’entre eux), chinois (cinq), japonais (quatre) ou sud-coréen (un). Ainsi, le consortium Gaia-X qui se veut le garant en Europe du cloud de confiance, voire du cloud souverain, est plus ouvert aux acteurs du reste du monde qu’il n’y paraît.

Y sont présents les américains Amazon (basé au Luxembourg), Google (basé en Irlande), Microsoft (basé en Belgique), Palantir Technologies (proche de la CIA et basé dans le Colorado), Oracle (basé en Californie), Salesforce (également en Californie), AMD (aussi en Californie), mais aussi Cisco (basé en Belgique), Seagate (basé en Irlande), Dell (également en Belgique), Hewlett Packard (basé en Allemagne), IBM (également en Allemagne), Intel (aussi en Allemagne) ou encore Snowflake (basé en Californie). L’Empire du Milieu n’est pas exclu du cloud européen, loin s’en faut puisque sont membres de Gaia-X les chinois Alibaba (basé à Singapour), Huawei Technologies (basé en Allemagne), Haier (basé à Qingdao en Chine), Shenzhen Shuxin Technology (basé à Shenzhen en Chine) ou encore la China Academy of Information and Communications Technology (CAICT basée à Pékin). Le pays du Soleil-Levant n’est pas en reste avec les japonais Fujitsu (basé en Allemagne), Nec (basé au Japon), NTT (également au Japon) et Mitsubishi Electric (basé Allemagne). Quant au Pays du Matin frais, il est lui aussi présent au sein de Gaia-X à travers le sud-coréen Kosmo (basé à Sejong en Corée du Sud). Or, le projet Gaia-X n’était-il pas de construire l’infrastructure de données de nouvelle génération pour favoriser la souveraineté numérique de l’Europe, offrant une alternative européenne aux hyperscalers américains que sont en tête Amazon Web Services (AWS), Microsoft Azure et Google Cloud, et même chinois comme Alibaba ?

Il y a un an presque jour pour jour, la sénatrice Catherine Morin- Desailly avait exprimé son incompréhension de voir le chinois Huawei si actif au sein de Gaia-X, qui plus est sponsor du second Gaia-X Summit arborant alors ce message commun: « Gaia-X & Huawei considèrent de la même manière la souveraineté des données et la digitalisation comme des facettes tout aussi importantes de la société et de l’économie d’aujourd’hui » (3). D’où le tweet de sénatrice : « Je croyais que le but de Gaia-X était à l’origine de construire une offre franco-allemande indépendante des géants américains et chinois ! C’est tout le contraire qui s’est produit depuis un an » (4). Pour ce troisième Gaia-X Summit, les français Dawex et Ionos, et les allemands Ionos et De-Cix sont cette fois les sponsors – de quoi redonner des couleurs franco-allemandes à Gaia-X ! La souveraineté numérique et les « infrastructures de données souveraines » ont été au coeur des discussions de ce sommet. Sans que l’on sache vraiment si le cloud souverain doit rester franco-français ou euro-européen.

La position dominante des hyperscalers

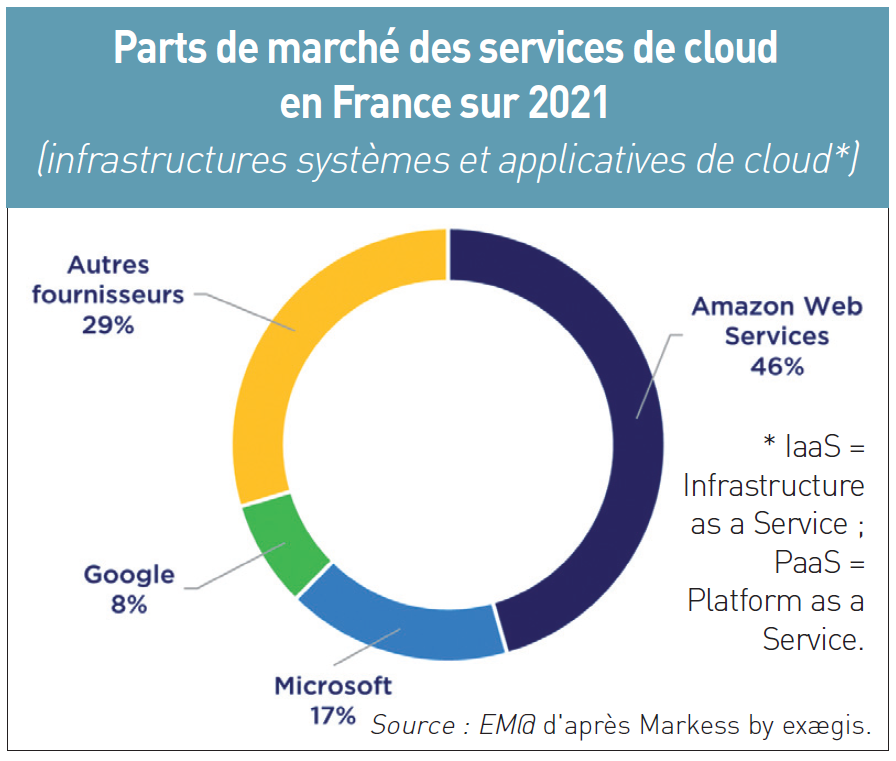

Rien qu’en France, le trio de tête Amazon-Microsoft-Google s’arroge plus des deux tiers du marché nuagique en 2021. Ils ont été convoqués par l’Autorité de la concurrence dans le cadre d’une consultation publique sur le cloud qui s’est achevée en septembre (5). La bataille du cloud sévit aussi sur toute l’Europe, des plaintes du français OVH et de l’allemand Nextcloud ayant notamment été déposées en 2021 auprès de la Commission européenne (6). Quant aux grandes entreprises françaises, souvent internationales, elles parlent plus de cloud de confiance – référentiel de trusted cloud à la clé (7) – plutôt que de cloud souverain. @

Charles de Laubier

Si l’Union européenne (UE) a déjà pris plusieurs mesures depuis 2014 afin de faciliter le développement d’une économie des données (

Si l’Union européenne (UE) a déjà pris plusieurs mesures depuis 2014 afin de faciliter le développement d’une économie des données ( Le groupe français OVH a porté plainte auprès de la direction générale de la concurrence (DG Competition) de la Commission européenne contre l’américain Microsoft pour abus de position dominante avec son service de cloud Azur. C’est ce qu’a révélé le 16 mars le Wall Street Journal (

Le groupe français OVH a porté plainte auprès de la direction générale de la concurrence (DG Competition) de la Commission européenne contre l’américain Microsoft pour abus de position dominante avec son service de cloud Azur. C’est ce qu’a révélé le 16 mars le Wall Street Journal (